5. 猟奇的なインターネットの事件:

インターネットの時代になっても、人に遺伝する「原罪」の性質により、詐欺・悪質商法・迷惑メール、著作権違反、ハッキング(不正アクセス)、売春・ポルノ、薬物販売、殺人依頼、・・・など、犯罪の形を変えただけで 犯罪そのものは減らず、その匿名性を悪用して、 むしろより狡猾に、よりグローバルになってきました。(年ごとの推移) その中でも一般の犯罪とは異なる変わったものを挙げてみます。 * 匿名性 → 成りすまし: 少女だと思ったら、40代のおっさんだった!?

(1) 仮想空間暴走族の黒幕は 女子中学生だった: (アンビリーバボー・2016 3 10)

2006年頃、女子高校生らがネット(チャット(今のLINE)、メール)を通じて入った暴走族(実際はバイク等を運転していない、仮想空間の)内部で、トップからの指示で 脱会しようとする者にリンチの制裁を加え ケガをさせるという傷害事件が複数発生しました。 なんと、その事件の首謀者(暴走族のリーダー)は、小学生高学年から中学2年になるまでの期間のまじめな優等生の女子学生であり、彼女が読んでいた少年漫画のストーリー通りに話が展開していきました。 そして、暴走族のメンバーらはリーダーの顔を一度も見たことがないのに、皆 その偽名のリーダーに完全に操られていた、という異様なものです。 因みに、その女子中学生は、そのような展開になっているとは想像だにしていなかったそうです。 (後に、知らなかったということで、検挙・少年院送りではなく、保護観察処分 になりました。 仮想と現実を区別できずにそのような暴力を働いた女子高生らも同様。)

傷害事件を起こした2人の女子高生から事情聴取し、携帯に残っていたメールから パソコンから送られてきたものであることが分かり、そのIPアドレスから パソコンの所在がわかりました。それは、とある都内の 有名大学付属の小中高一貫教育の学校の、パソコンルームのパソコンであることが判明しました。 そこで捜査班は、パソコンルームに隠しカメラを設置し、メールが送られてきた時間にいた その女子中学生を特定しました。

(2) パソコン遠隔操作事件: (Wiki、 PC遠隔操作事件の顛末)

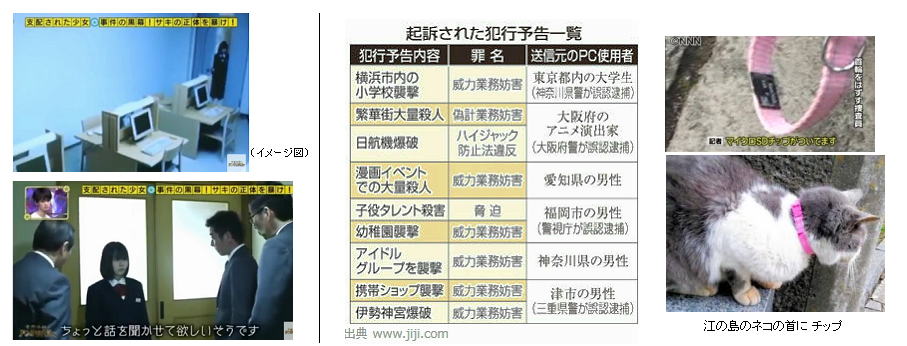

2012年の夏から秋にかけて、掲示板を通して他人の個人のパソコンにコンピューター・ウィルス(マルウェア、トロイの木馬の一種)を送り込み、あたかもこれらのパソコンの持ち主が行ったかのように、遠隔操作で 襲撃や殺人などの犯罪予告を行ったサイバー事件。

この事件に巻き込まれたPCの持ち主(東京、大阪、愛知、福岡、三重の 少なくとも5人)は、全く身に覚えのない犯罪予告(航空機の爆破、オタロード大量殺人、市と署への業務妨害、など、少なくとも13件の犯行予告)を、自分のPCを使われ、行われていたことになります。

この事件の逮捕には警察側にいろいろ問題があって、IP アドレスからパソコンの持ち主を逮捕し 取り調べで何人かを偽りの自供に追い込み、すでに一部起訴されていたことです。 そのまま何もなければ冤罪(えんざい)の犯人にされるところでした。

10月7日の逮捕・起訴の報道の後、真犯人の方から、弁護士や TBSラジオ局に 自分が真犯人であることを告げるメール(犯人しか分からない内容含む)が送られ、初めて 真犯人による遠隔サイバー犯罪であることが知れることになりました。

2013年1月1日、5日に、複数の報道機関等に再びメールが送られ、愉快犯の自己顕示欲によって、”江の島のネコに ウィルス等がはいったチップを付けた”と書かれていました。 この自らが出した情報により、江の島の監視カメラ画像から足がつき、2013年2月10日、都内に住む IT関連会社員(当時30)が威力業務妨害容疑で逮捕されました。

手口は、iesys.exe(トロイ)を仕込まれたアプリケーションソフトをダウンロード・実行し、そのトロイを介してPCが遠隔操作されたものです。

確かにその脅迫に対する対応が大きかった(航空機を引き返させた、等)とはいえ、2015年2月4日東京地方裁により、懲役8年の(厳しすぎるともいえる)判決が下され、控訴しなかったのでそのまま収監されました。

サイバー犯罪の恐ろしさと共に、(この手の事件に経験が浅かったからか、)警察に対する信頼が揺らぐ、という すっきりしない結末でした。

(3) 100億円稼いだ天才ハッカー・アイスマン: 動画(ザ!世界仰天ニュース)

1997年、サンフランシスコ在住のマックス・バトラー(当時25歳)は、ゲーム会社でプログラム・アドバイザーとして働いていました。 彼は、父親がコンピューター技師だった影響で子供の時からコンピューターに親しみ、手作りもしていました。 そしてこの会社にいた時、ハッキング能力が高く、30分で侵入できたなど、自分に侵入できないシステムが無いことを同僚やハッカー仲間に自慢していました。

ある日、彼のもとに FBI が現れ、97年3月には FBI の犯罪者情報提供プログラムの一員にスカウトされました。 FBI が彼に与えた最初の任務は、電話会社のシステムを乗っ取り電話回線を好き勝手に使い悪用している一団のアジトを探すというもので、彼は容易にそれを成し遂げました。 それからも、彼に次々と仕事を依頼し、毎回すぐに解決するので、FBI は マックスの腕を高く評価していました。

しかし、この一連の仕事によって、彼は あらゆるサイバー犯罪の手口をも知るようになりました。

そんな時、ネット犯罪の裏社会の人たちと出会い情報を交換しました。 その話の中で、闇サイトでは一般の人が所有しているクレジットカード情報が売買され、その情報を元にクレジットカードが偽造されていることを知り、その世界にのめり込んでいきました。 名誉のために表の仕事で働く自分が馬鹿らしくなったのです。

そこで、マックスは、まず手始めに他人のクレジットカードの情報を、客がカードを使用する瞬間に センターに送信される電波を アンテナで拾うことで盗み取り、それを闇サイトで売ることをしました。それはすぐに売れました。そして彼は 見晴らしの良いホテルを借りて、街中を飛び交う電波を受信し カード情報を効率よく根こそぎ盗んでいました。

2005年6月には、それよりも効率良く儲かる次のステップとして、その情報をもとにした偽造クレジットカードを 自ら作って売る”カーダーズ・マーケット”という闇サイトを立ち上げました。 このハンドルネームが”アイスマン”でした。 そして、一番にならなければ気が済まないという彼のプライドによって、それだけでは飽き足らず、危険な賭けに出ました。 競合5社のサイトに侵入し顧客情報を盗み、サイトまで破壊して、すべての顧客を独占したのです。

結局、このサイトが人気となって、FBI の目に留まり、マックスが手を組んだ カード作成の役割の男は 裏切って、FBI に洗いざらい告白してしまいました。

2007年9月、ネット界の闇の帝王・”アイスマン”こと マックス・バトラー(この時 35歳)は逮捕され、懲役13年の刑を言い渡され、被害者に対し2750万ドル(約25億円)の損害賠償を課せられました。

(4) コインチェックからの仮想通貨流出: (参考) 現代、 読売

ビットコイン等の仮想通貨は、もはや第2通貨という流通手段ではなく、投資家が、デフレで消費や設備投資が冷え込む中で、有り余る金をつぎ込む先となり、ほぼ”投機対象”となっています。 そして100人に一人くらいしか儲からないといわれています。

2018年1月26日、コインチェック(Coincheck、資本金9200万円)で仮想通貨NEM(ネム) 580億円相当(26万人分)のハッキングが問題になりました。 コインチェックは 有名タレントのCM宣伝で、業界最大手になっていました。 しかし、仮想通貨NEMを インターネットが常時接続され、いつでも入出金、送金が即座に行える”ホット・ウォレット(財布)”という、非常に緩い管理方法で経営されていたので、ハッキングによる盗難は起こるべくして起こったと、コインチェックはまず最初に非難されました。 (cf. 通常、安全管理がなされている方式は、”コールド・ウォレット”で、インターネットとは完全に切り離されているウォレットで、なおかつ、送金(電子署名)を行う秘密鍵(これも複数のマルチシグにするのが普通)がオフライン環境に保管されているもの。)

あまりの管理のずさんさから、自作自演ではないかとも疑われています。

2月1日の時点で、シンガポールに本部を置く NEM財団(非営利、ブロックチェーン技術の普及)は、盗まれた通貨にタグをつけるシステムを開発し、追跡を行うと宣言しました。 日本でも専門家や警視庁が追跡し、まず40桁のアドレス(NC4で始まる)に送金され、そこからさらに9つのアドレスに2次送金されているのが確認されました。

ハッカーは そこから小口に分けて3次送金し始めましたが、仮想通貨のブロックチェーンを利用して仮想通貨業界と捜査当局が監視しているので、法定通貨に換えての現金化は不可能と見られていました。

2017年は、指標となるビットコインが1年で20倍に急騰したので、”億り人”と呼ばれる投資成功者も現れていましたが、そこにコインチェック事件は冷水を浴びせかけたかに見えました。 しかし、2014年の マウントゴックス事件と違って、現在は 仮想通貨の総額が5000ドル(55兆円)にもなり世界経済に基盤を築いているので、ブームが冷え込む兆しは見えていません。

カネ余りが生むマネーゲームがサブプライムローンを生み、それを母体とするインチキな証券化商品が、リーマンショックとなって世界経済を破壊させてから 10年になりますが、金融派生商品(デリバティブ)の規模は、リーマンショック時には5京円(=50000兆円)だったのが、16京円にも膨らむ可能性があります。

(・ 中国は 仮想通貨を禁止した。 ・ 東京大地震でハードディスクが壊れて終わる?)

ところがその後、3月6日の時点で、コインチェックの580億円NEM流出から1か月半が過ぎ、流出したNEMは、匿名性の高いダークウェブ上で販売され、すでに38%が第三者に渡って売却済みになっていることが分かりました。 その方法は、地下市場での販売とマネーロンダリング(資金洗浄)をするために、2月上旬に、犯人が自分の販売サイトを開き、追跡を逃れるために Tor(トーア)と呼ばれる、IPアドレスを相手に知られることなくインターネットに接続したり、メールを送信したりできる匿名性の高いの通信システム上に自分の販売所を作って、ビットコインとライトコイン(仮想通貨の一つ)でNEMを販売するというものです。 追跡している匿名の専門家によれば、”犯人はダークウェブで販売用に14アドレス(口座)を使っており、累計で約2億3700万XEM(ゼム、NEMの単位)を投入し、売れれば適宜補充し、3月6日までに、そこから約2億140万XEM出金された(バイヤーが購入した)”、といいます。 (∴ 2億140万/5億2630万XEM = 38%)

資金洗浄(・・・犯人とは関係のない別のバイヤーが行っている)は、口座(アドレス)に付いているモザイクと呼ばれる機能により”盗まれたコイン”というマーキングがされていますが、コインペイメンツ(CoinPayments、カナダ)という仮想通貨の決済代行サービスを利用して、自分のウォレットに自ら入金して、そのまますぐ出金することで モザイクのないアドレスからの出金に見せて、口座(アドレス)に付けられたマーキングを消しています。 資金洗浄後のNEMは、日本の交換所・Zaif などに送られます。

このように、盗まれたNEMはすでに38%が犯人とは別のバイヤーに渡っていて、追跡が難しくなっています。 回収ができないのはもちろんのこと、ダークウェブ上での販売であるために今後の捜査も難航しそうです。 そのために、交換所のすべてが団結して マーキングされたアドレス経由のNEMを拒否すれば良いですが、完全な封じ込めは難しいという話です。

仮想通貨交換所の安全を高めることが急務です。 そのために、自己資金と顧客資産を分別管理、セキュリティーの大幅向上、本人確認の厳重化、流出NEMにモザイクがついたものを阻止する仕組みを世界で協力して作る、などが求められています。

「ダニエルよ。 これらの言葉は、多くのものが動き回り 知識が増加(=一つの知識が増大)する 終わりの時まで、書物として封じられる。」 (ダニエル12:4)

・・・・・・ 情報化社会、特に、インターネットの時代の予告